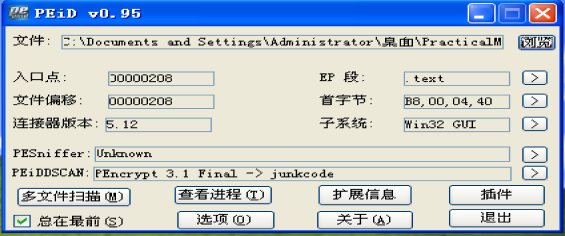

PEID检测

首先用PEID进行基本检测:

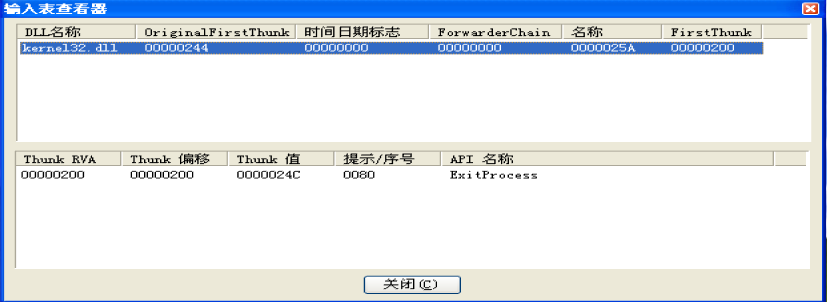

可以发现,这个程序加了壳。并且只调用了kernel32.dll,以及ExitProcess()这个API。

接下来用strings这个程序查看一下它包含哪些可打印字符:

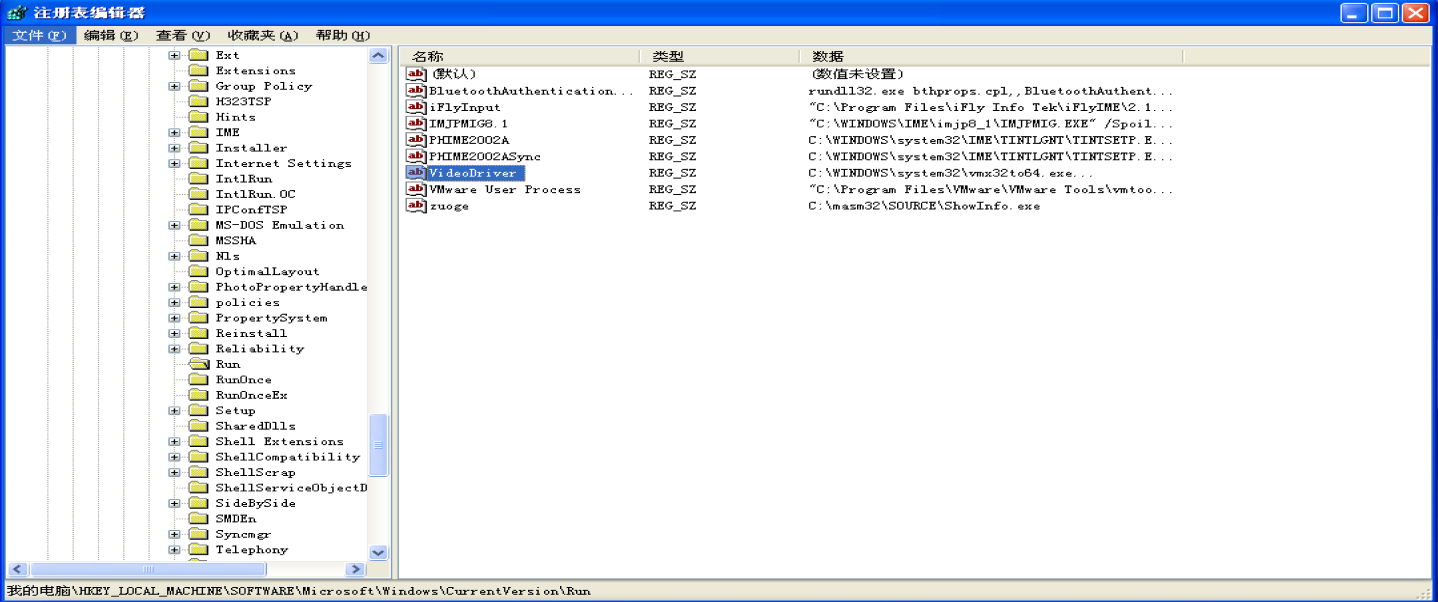

可以发现,字符串中出现了一个网址和几个注册表的位置。恶意代码通常通过SOFTVARE\Microsoft\Windows\CurrentUsersion\Run注册表位置进行自启动。

感染特征

启动Process Explorer、Process Monitor以及Wireshark,在Process Monitor筛选器中设置筛选条件,将Process Name设置为我们的实验文件的名称Lab03-01.exe,

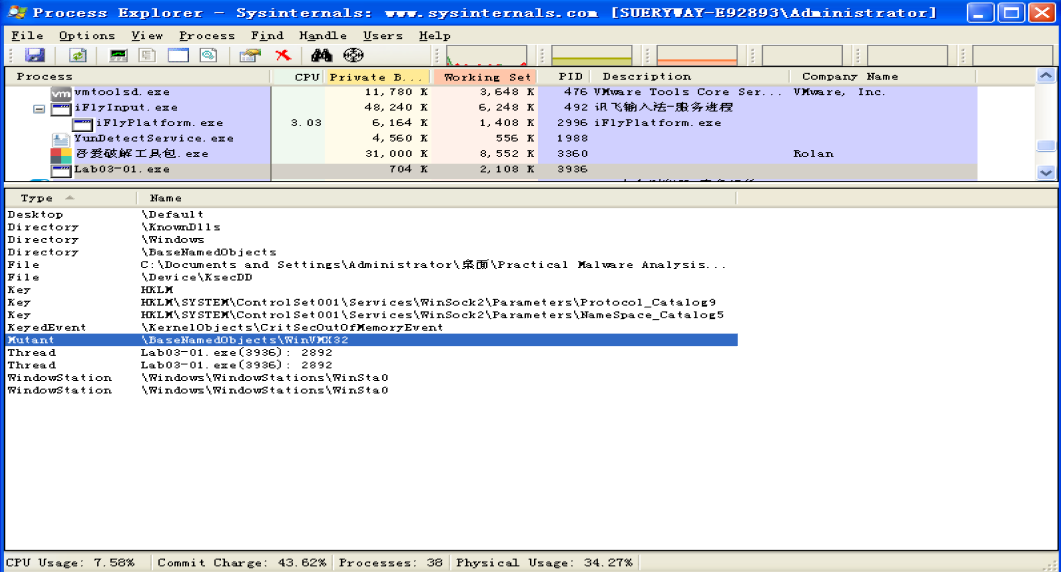

运行程序,可以看到Process Explorer已经监控到了Lab03-01.exe,通过Process Explorer可以发现,该程序创建了一个名为WinVMX32的互斥量。

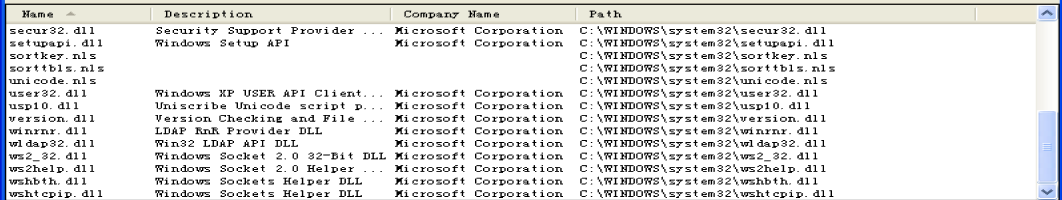

以及包含ws2_32.dll和wshtcpip.dll两个DLL文件,有互联网的一些操作。

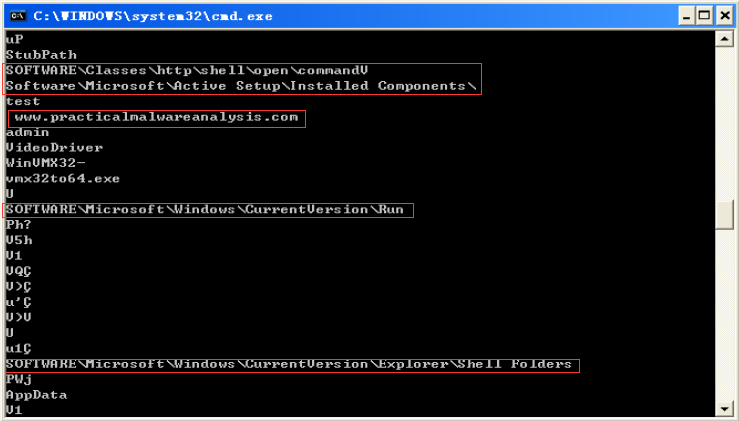

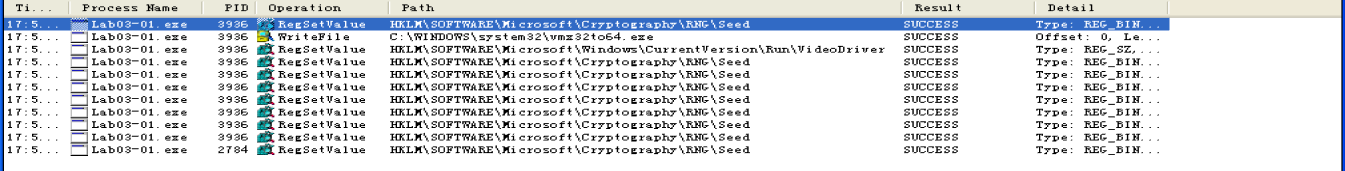

查看Process monitor,在Operation中选择WriteFile和RegSetValue,查看文件写入以及注册表写入:

第一个Seed键值,一般用于随机数的生成。

第二个监控结果,可以发现程序在系统目录中创建了一个名为vmx32to64.exe这样的一个程序,并且还包含有写入的操作。

第三条监控结果则说明了程序添加了名为VideoDriver的自启动项。

网络特征码

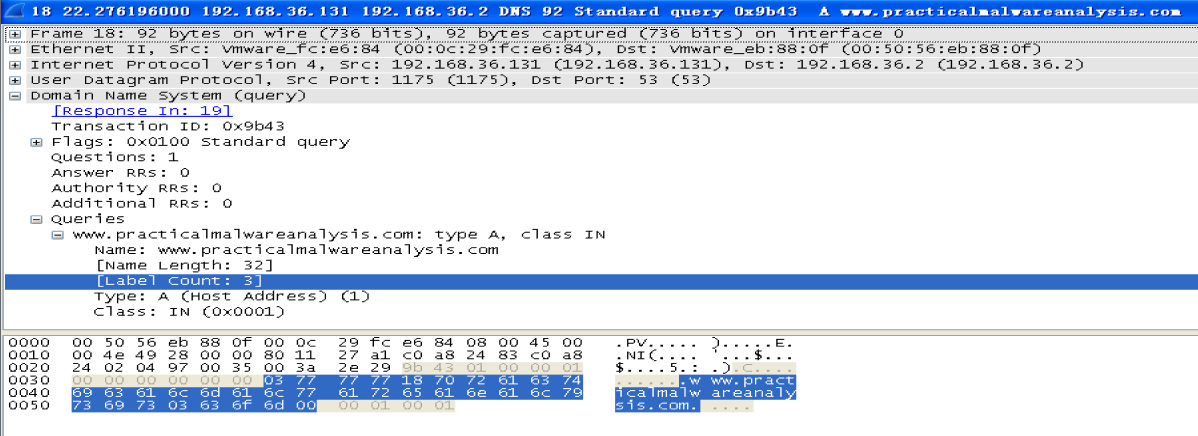

打开WireShark进行查看,可以发现一个DNS域名解析:

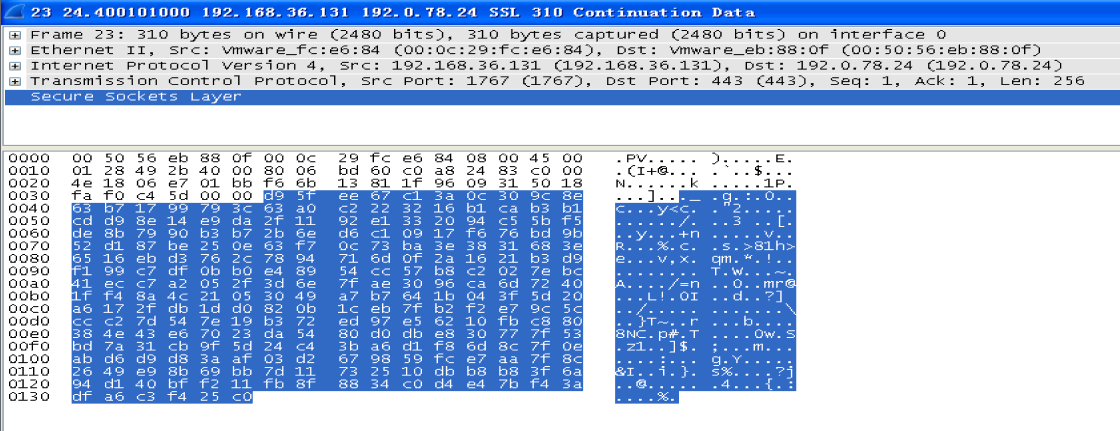

它会尝试进行网络访问。然后发现几个SSL,查看数据,可以发现,每一个SSL的蓝色高亮部分都是不一样的,其大小为256个字节,可以认为这部分的数据内容其实是随机的,定期发送,不断进行广播: