Lab 3-2

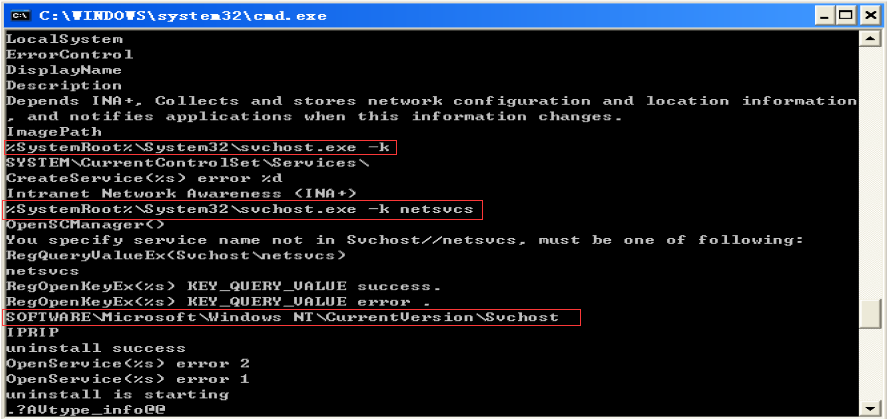

使用动态分析技术来分析在Lab03-03.dll文件中发现的恶意代码

问题

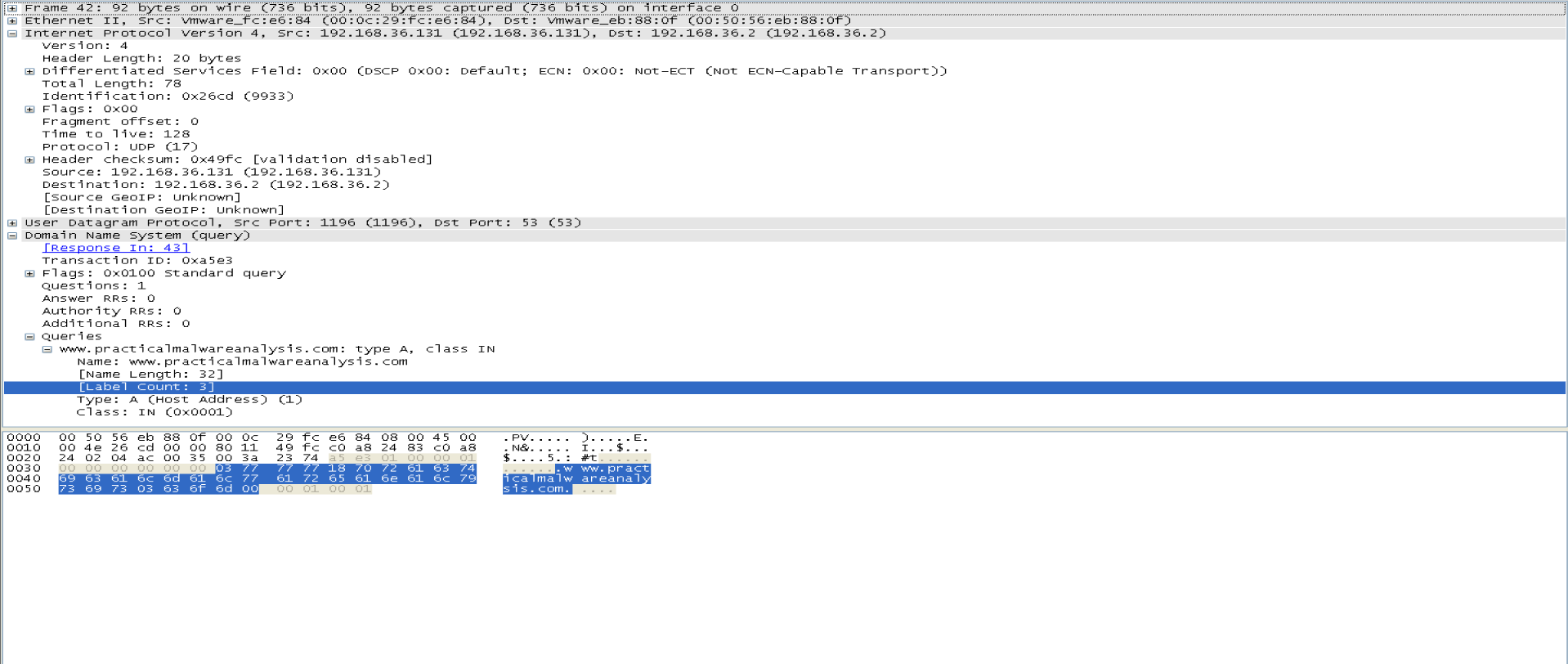

首先用PEID查看一下实验文件的导出表:

可以发现,一共有5个导出函数,第二个和第三个从名称上看与服务相关。

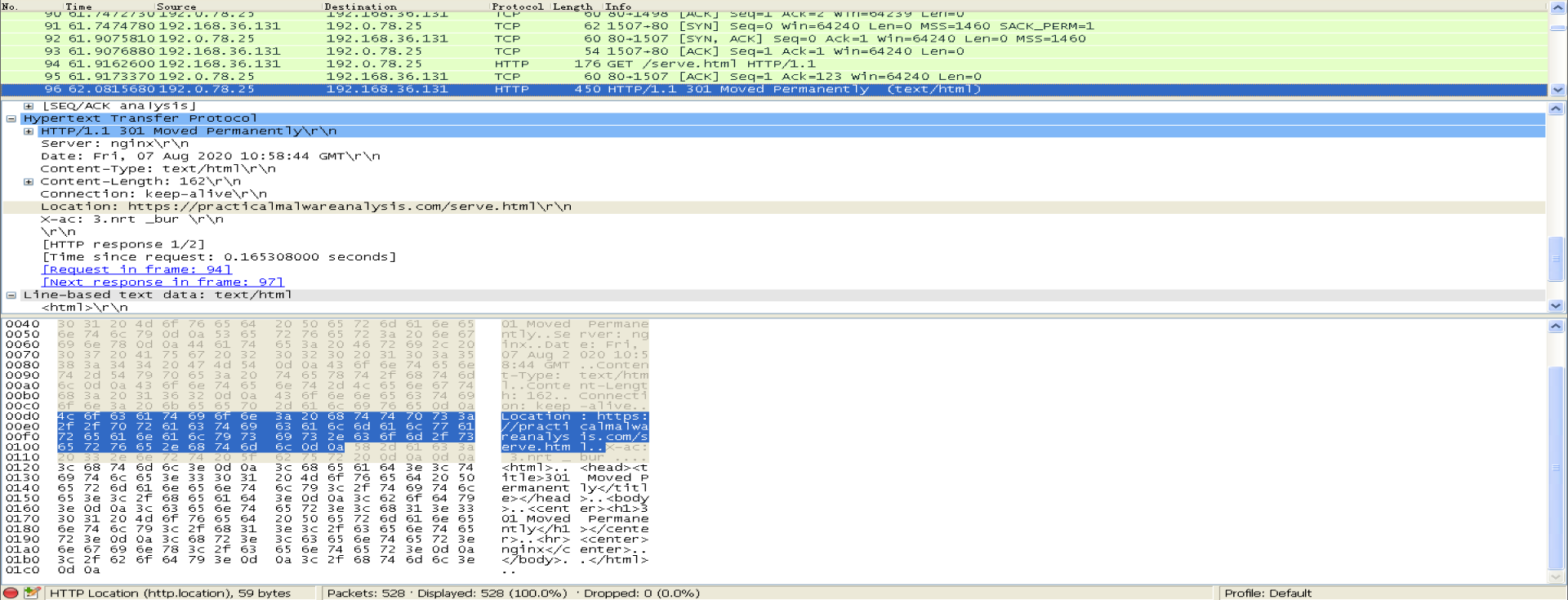

利用strings进行字符串查看:

可以看到这里出现了svchost这个程序,它是一个宿主程序。DLL文件自身是不能够运行的,因此我们系统中的很多DLL就会依附svchost.exe这个程序上面。

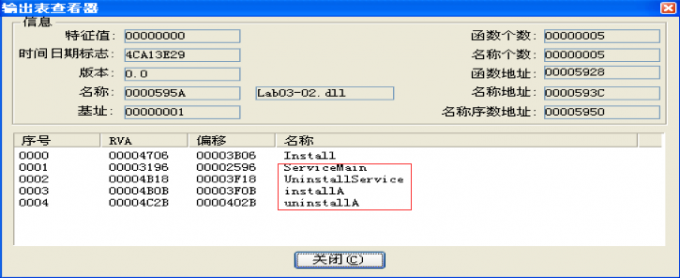

1、你怎样才能让这个恶意代码自行安装?

1 | C:\> rundll32.exe Lab03-02.dll,installA |

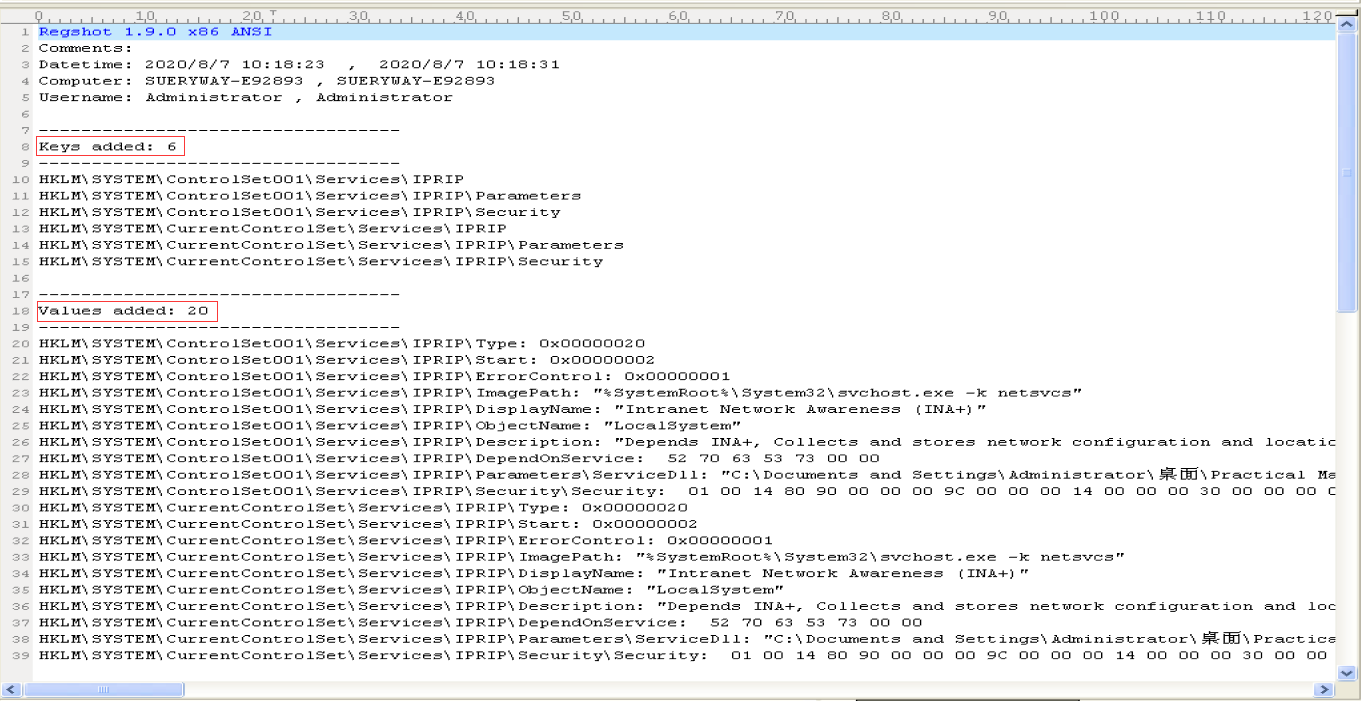

可以发现,Lab03-02.dll会添加一个名为IPRIP的服务;ImagePath后有一个svchost,说明恶意程序会在svchhost实现启动。

2、在安装之后,你如何让这个恶意代码运行起来?

1 | C:\> net start IPRIP |

3、你怎么能找到这个恶意代码是在哪个进程下运行的?

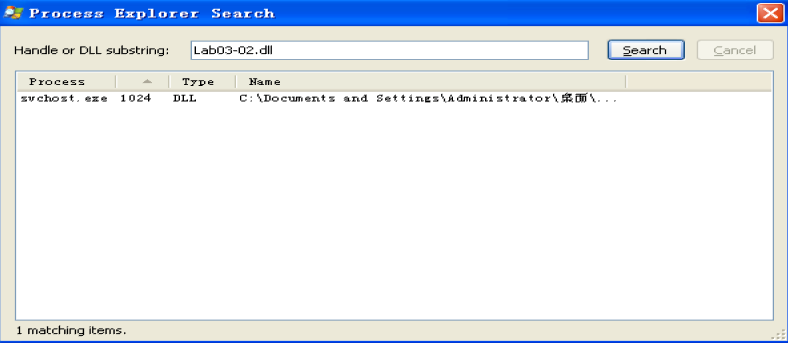

可以发现,Lab03-02.dll依附在了PID为1024的svchost.exe上。

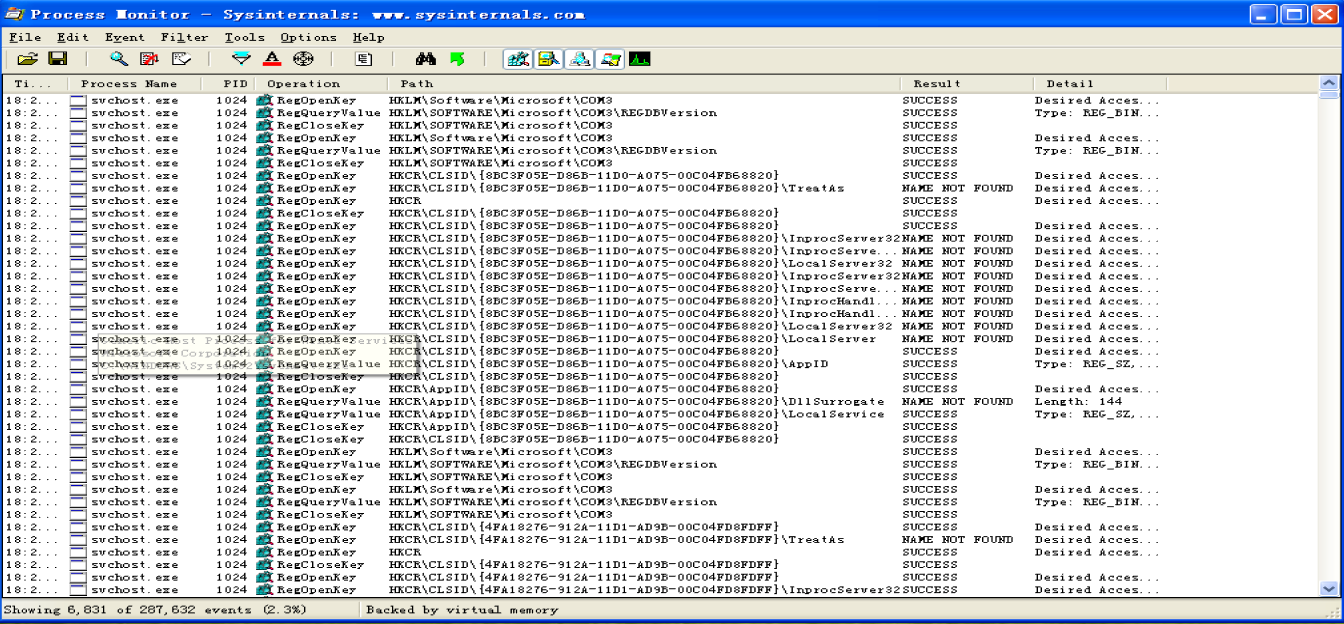

4、你可以在procmon工具中设置什么样的过滤器,才能收集这个恶意代码的信息?

在procmon中打开筛选器,然后添加PID为980的筛选条件。

5、这个恶意代码在主机上的感染迹象特征是什么?

创建一个名为IPRIP的服务。